Международная правозащитная организация Amnesty International сообщила о новой волне интернет-атак на правозащитников и журналистов в Узбекистане. В докладе правозащитников говорится о рассылке фишинговых писем, которые отправлялись журналистам и активистам с мая по август 2019 года.

Большинство писем имитировали предупреждения от Google и Mail.Ru типа «Ваш ящик будет отключен», «Ваш ящик может быть приостановлен», «Ваш аккаунт Google отключен» и предлагали пройти процесс валидации (идентификации). В письмах содержались ссылки на фишинговые сайты (сайты мошенников, замаскированные под популярные онлайн-сервисы). С помощью фальшивых страниц, клонирующих страницы почтовых сервисов, у правозащитников воровали реквизиты.

Хакеры также использовали шпионские программы для Windows и Android, встроенные в поддельные установщики мессенджера Telegram и проигрывателя Flash Player. Эти программы воровали пароли, фиксировали нажатия клавиш на клавиатуре и регулярно делали скриншоты рабочего стола. Кроме того, они могли записывать телефонные звонки, СМС и сообщения из чатов «ВКонтакте», Telegram или WhatsApp, а также определять местонахождение пользователя по геолокации.

О том, как правозащитники отслеживали интернет-атаки, «Фергана» поговорила с экспертом Amnesty International по цифровой безопасности Этьеном Менье.

— Как была организована ваша работа в этом расследовании?

— В прошлом году канадская некоммерческая организация eQualitie опубликовала в интернете отчет о фишинговых атаках на нескольких узбекских активистов и СМИ, освещающих события в Узбекистане, включая «Фергану». Мы изучили этот отчет и затем обнаружили волну кибератак, за которой следили несколько месяцев. В своем расследовании мы использовали технические методы для выявления новых фишинговых доменов, которые создавали злоумышленники, в основном это домены, имитирующие Google или Mail.ru. Мы также идентифицировали несколько шпионских программ для Android и Windows. Обнаружив список людей, на которых была нацелена эта кампания, мы связались с ними, чтобы проинформировать их и убедиться, что их системы или аккаунты не взломаны.

— То есть это не они вам сообщили о попытках взлома, а вы сами выяснили, кто подвергался атакам?

— Да, мы начали наше расследование, основываясь на канадском отчете, и отслеживали эволюцию их серверов и доменов, чтобы понять, какие атаки они применяли. Во время наших поисков мы обнаружили один сервер, на котором хранились образцы фишинговых писем. Там также был открыто размещен список почтовых адресов тех, кого планировалось взламывать.

— Почему эти хакеры не спрятали список? Это безалаберность или они не думали, что кто-то может расследовать их деятельность?

— Похоже, безалаберность. Мы регулярно находим подобные ошибки в кибератаках. Кроме того, мы следили за ними несколько месяцев, и даже если люди осторожны вначале, они все равно делают ошибки в какой-то момент.

— Как много времени у вас заняло расследование?

— Мы отслеживали эти кибератаки с мая по август 2019 года, после чего они как будто бы прекратились.

— Почему они прекратились? Это могло быть связано с вашим расследованием?

— Возможно, они сделали паузу, возможно — отказались от выстроенной инфраструктуры и запустили новые серверы, которые мы пока не нашли. В любом случае очевидно, что эта волна киберслежки вписывается в схему предыдущих цифровых атак против узбекских правозащитников. В 2017 году мы опубликовали отчет под названием «Мы найдем тебя везде», в котором описываются подобные нападения на узбекских журналистов и правозащитников. Такие цифровые атаки были и остаются угрозой для правозащитников из Узбекистана.

— Возможно ли отследить место, откуда происходят эти атаки?

— Здесь мы не смогли определить, кто стоит за этими атаками или откуда они осуществлялись. Тот факт, что мишенью здесь оказались правозащитники и что это связано с веб-атаками на СМИ, освещающими события в Центральной Азии и, в частности, Узбекистане, показывает, что это явно политически мотивированная кампания шпионажа за журналистами и активистами.

— Являются ли инструменты, которые использовались в этой кампании, дорогостоящими? Много ли денег и ресурсов нужно на подобные операции?

— Подобные кампании требуют определенных средств на серверы и домены, в данном случае, например, злоумышленники купили больше 70 доменов. Также необходимы специальные технические навыки для разработки шпионских программ, которые мы обнаружили. Эти шпионские вирусы были в значительной степени основаны на двух вредоносных программах с открытым исходным кодом, которые можно бесплатно найти в итернете, но их собрал кто-то с хорошими техническими знаниями.

В целом это не очень дорогая и технически сложная кампания по сравнению с тем, что мы видим в других случаях, но она определенно показывает, что есть группа, которая тратит на эти взломы время и деньги. Кстати, часто простые атаки, такие как фишинг, могут быть весьма эффективными, если они направлены на людей, которые не знают о такой опасности.

— В отчете говорится, что при атаках применялась продвинутая техника «перехвата сеанса» (session hijacking), которая позволяет обходить двухфакторную верификацию (при этой технике фишинговый сайт получает данные от пользователя и направляет их сервису, под который он маскируется, например, Google. Получив в ответ от реального сайта данные для входа, злоумышленники взламывают аккаунт). Почему такие большие компании, как Google, не могут распознать вредоносные серверы, которым они передают информацию?

— Трудно понять, что предпринимает Google против таких атак. Мы знаем, что они действуют в некоторых случаях, но редко сообщают об этом. Например, они регулярно информируют пользователей, которые стали жертвами взлома хакеров, спонсируемых государством. Не знаю, могут ли они эффективно обнаруживать и блокировать эти серверы, но мы определенно считаем, что Google и другие технологические компании могут сделать больше для защиты пользователей, подверженных риску.

— Вы можете объяснить, как шпионские программы для Windows и Android оказались на устройствах активистов?

— Мы не знаем, как они были отправлены пользователям. Шпионское ПО для Windows было добавлено в измененный установщик Telegram Desktop и в измененный установщик Adobe Flash Player так, чтобы они могли быть похожими на легитимных установщиков, но мы не поняли, как это было сделано.

— В отчете вы рекомендуете защищаться от фишинговых атак с помощью аппаратных ключей безопасности (это физические устройства, которые заранее регистрируются на сайтах, куда пользователь планирует заходить. Они не запустят аутентификацию, если определят, что сайт фишинговый). Нет ли риска, что их тоже можно как-то обойти или взломать?

— Эти ключи безопасности — лучшее из известных нам средств защиты от фишинга, в том числе атак с целью перехвата сеансов, и мы призываем правозащитников как можно чаще их использовать. Они не защищают от других атак (например от внедрения шпионских программ), но, поскольку фишинг очень распространен, ключи является надежной защитой от него. Существует несколько способов обойти эти защитные ключи, например метод, называемый OAuth-фишинг, поэтому очень важно знать, что такое фишинг, и не кликать на подозрительные электронные письма.

-

10 февраля10.02От революции к разрыву?Почему в Кыргызстане отправили в отставку влиятельного «серого кардинала» и что за этим последует

10 февраля10.02От революции к разрыву?Почему в Кыргызстане отправили в отставку влиятельного «серого кардинала» и что за этим последует -

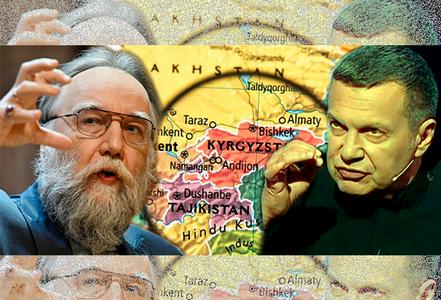

19 января19.01Как соловей о розеЖдать ли странам Центральной Азии СВО на своей территории?

19 января19.01Как соловей о розеЖдать ли странам Центральной Азии СВО на своей территории? -

24 ноября24.11Плохой хороший китаецПочему драка — не единственный способ народной дипломатии в общении с гражданами КНР

24 ноября24.11Плохой хороший китаецПочему драка — не единственный способ народной дипломатии в общении с гражданами КНР -

10 ноября10.11«Исправлять ситуацию будет великий кыргызский народ»Интервью с сооснователем издания Kloop Ринатом Тухватшиным и адвокатом Нурбеком Токтакуновым

10 ноября10.11«Исправлять ситуацию будет великий кыргызский народ»Интервью с сооснователем издания Kloop Ринатом Тухватшиным и адвокатом Нурбеком Токтакуновым -

14 октября14.10Шаг назад в средневековьеПочему Кыргызстан не должен возвращать смертную казнь

14 октября14.10Шаг назад в средневековьеПочему Кыргызстан не должен возвращать смертную казнь -

02 июля02.07А вы какую зону топтали?Желающие поучаствовать в политической жизни Кыргызстана рискуют получить судимость

02 июля02.07А вы какую зону топтали?Желающие поучаствовать в политической жизни Кыргызстана рискуют получить судимость